Liczba kradzieży laptopów rośnie lawinowo. W Polsce co roku ginie kilkanaście tysięcy komputerów przenośnych. Znaczna część z nich już nigdy nie wraca do prawowitych właścicieli. Jak uniknąć nieprzewidzianych wydatków i ochronić cenne dane?

Okazja czyni złodzieja – podstawowe zasady bezpieczeństwa

Przede wszystkim nie należy miłośnikom cudzej własności ułatwiać życia. Jeśli często zabieramy laptop w teren warto rozważyć zakup plecaka. Potencjalny złodziej nawet jeśli domyśli się, że służy on do transportu komputera (a po większości przynajmniej na pierwszy rzut oka nie widać), nie będzie miał pewności, że w środku rzeczywiście znajduje się notebook, a nie np. książki.

W przypadku dedykowanej torby można w większości przypadków śmiało założyć, że jeśli ktoś zdecydował się ją wziąć, to ma w niej komputer przenośny. Jeśli jednak mimo wszystko wolimy torbę, warto wybrać model z zamkiem szyfrowym lub umożliwiający zamknięcie na chociażby miniaturową kłódkę. Są to zabezpieczenia nie tyle skuteczne, co po prostu zniechęcające.

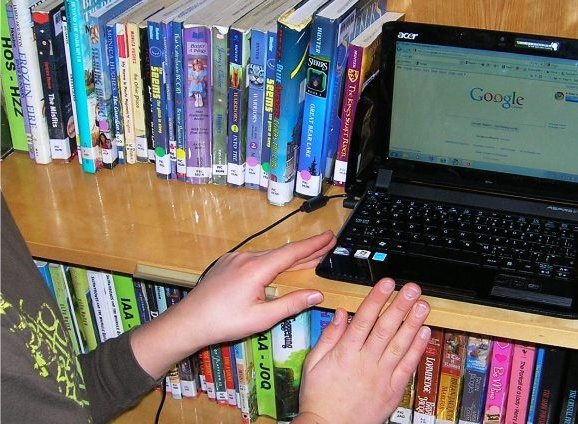

Pracując w miejscu publicznym (np. parku, kawiarni, bibliotece, etc.) nie wolno zostawiać laptopa nawet na chwilę bez opieki. Jak mógł przekonać się jeden z moich znajomych wystarczy dosłownie kilkanaście sekund nieuwagi, by bezpowrotnie stracić sprzęt. Przeświadczenia, że „to zdarza się innym, ale mnie to absolutnie nie dotyczy” i „kto by chciał takiego złoma” są błędne.

Oddalając się od laptopa nawet na chwilę warto go usypiać lub blokować. Co bystrzejsi złodzieje próbują bowiem odinstalować aplikacje śledzące/blokujące w razie kradzieży, nie wspominając o zagrożeniu płynącemu z nieautoryzowanego dostępu do poufnych danych, których na laptopie do pracy w terenie być nie powinno (lub powinny być szyfrowane w czasie rzeczywistym).

Zabezpieczenia mechaniczne

Najbardziej podstawowym czynnikiem spowalniającym/zniechęcającym złodzieja jestlinka zabezpieczająca. Najtańsze modele wykonane ze stali można kupić już za kilkanaście złotych. Zdecydowanie droższe są grube linki ze stali węglowej z plecionką ze stali nierdzewnej. Decydując się na wersję z zamkiem szyfrowym zadbajmy, aby miał on co najmniej 10000 kombinacji (4 cyfry).

Dobrym wyborem są też linki z alarmami. Uruchamiają syrenę, gdy wykryją próbę kradzieży (zmiana położenia, wszelkie manipulacje). Można też pokusić się o montażmodułu z czujnikiem ruchu w obudowie laptopa, który w razie próby przeniesienia komputera będzie uruchamiał alarm dźwiękowy. Dostępne są też alarmy na USB (np. Belkin F5L013 USB Laptop Security Alarm).

Włączają się one w razie poruszenia kablem otaczającym laptop i/lub odłączenia od portu. Generowany przez nie hałas o natężeniu oscyluje zazwyczaj w okolicach 120 dB. Jest wartość wystarczająca, by zwrócić uwagę wszystkich w okolicy i skutecznie odstraszyć niejednego złodzieja.

Technologie i oprogramowanie antykradzieżowe w laptopach

Jedną z najpopularniejszych ostatnimi czasy technologii antykradzieżowych jest Anti-Theft opracowany przez Intela. Monitoruje on sprzęt w poszukiwaniu oznak kradzieży, takich jak:

- wielokrotne, nieudane próby logowania;

- wydłużony czas logowania;

- nieregularne połączenia z wyznaczonym serwerem;

- komunikat o utraceniu komputera wysłany przez usługodawcę.

W momencie wykrycia chociażby jednej z nich blokowany jest dostęp do laptopa, a intruza wita stosowny komunikat, którego brzmienie można ustalić. Nie jest możliwe uruchomienie jakiegokolwiek systemu operacyjnego lub innego oprogramowania. Zaszyfrowane dane są zabezpieczane poprzez blokadę niezbędnych do odszyfrowania kluczy kryptograficznych.

System działa także wtedy, gdy komputer jest wyłączony, intruz wymieni w nim dysk twardy lub sformatuje fabryczny, a następnie zainstaluje inny system. Nie wymagana jest łączność z internetem. Laptopy z modułami 3G mogą w określonych odstępach czasu wysyłać informacje o aktualnym położeniu geograficznym. Można je też zablokować za pomocą zaszyfrowanej wiadomości SMS.

Bieżąco aktualizowaną listę modeli/serii komputerów przenośnych, które obsługują technologię Anti-Theft można znaleźć tutaj. Oczywiście znajdują się na niej wyłącznie notebooki z procesorami Intel Core. Wymienione są także modele/serie, które na pewno nie obsługują Intel Anti-Theft oraz kompatybilne modemy 3G (na chwilę obecną „aż” dwa…).

Technologia Anti-Theft nie zapewnia oczywiście 100% ochrony. Intel zaleca instalację dodatkowego, kompatybilnego z AT oprogramowania, które rozszerza jego funkcjonalność. Są to wyspecjalizowane aplikacje m.in. do szyfrowania zawartości dysków, zaawansowanego śledzenia położenia komputera i zarządzania nim.

Listę rekomendowanych przez Chipzillę programów znajdziecie tutaj. Są one, jak można się domyślać, płatne. Nie brakuje jednak darmowych odpowiedników, które co prawda nie współpracują z AT, ale oferują zbliżoną funkcjonalność. Warto zainteresować się np. aplikacją Prey, która jest dostępna na systemy Windows, Linux, MacOS X, Android i iOS.

Pozwala ona na śledzenie położenia urządzenia, zrobienie złodziejowi zdjęcia za pomocą kamerki internetowej, zablokowanie sprzętu, wyświetlenie komunikatu na ekranie, robienie screenshotów, pobieranie listy uruchomionych aplikacji czy też zmodyfikowanych plików. Niestety brakuje agenta w BIOSie, więc można ją wyplenić reinstalując system lub wymieniając dysk.

Warto wiedzieć, że istnieją inne niż AT rozwiązania, takie jak np. Phoenix FailSafe. System pozwala na zdalne blokowanie komputera i dysku, usuwanie danych, robienie zdjęć kamerką internetową, czy włączenie alarmu dźwiękowego (za syrenę robią głośniki laptopa). Agent oczywiście działa na poziomie BIOSu, zatem wymiana dysku twardego nic intruzowi nie da.

A może ubezpieczenie?

Jeszcze kilka lat temu ubezpieczenie laptopa stanowiło novum, było oferowane przez nieliczne firmy i adresowane do sektora biznesowego. Obecnie praktycznie w każdej większej sieci detalicznej podczas zakupu komputera można wykupić stosowną polisę ubezpieczeniową. Chroni ona laptop praktycznie w każdym miejscu i gwarantuje wypłatę odszkodowania w przypadku utraty lub nieumyślnego uszkodzenia, które nie podlega naprawie gwarancyjnej. Zakresem ubezpieczenia można objąć także dane.

Ceny polis zaczynają się od kilkudziesięciu złotych. Należy jednak bardzo dokładnie przestudiować warunki ubezpieczenia. Zdarzają się bowiem przypadki, że towarzystwo tak formułuje umowę, że jego odpowiedzialność w wielu przypadkach jest wyłączona. W pozostałych zaś użytkownik musi spełnić określone warunki, których naruszenie skutkuje brakiem odszkodowania.

I tak na przykład minimalna wysokość szkody często musi wynosić 200-300 zł, defekty wizualne (np. pęknięcia, otarcia, etc.) nie podlegają naprawie, a zalanie laptopa w wyniku uszkodzenia rury kanalizacyjnej też nie daje podstaw do wypłaty odszkodowania. W przypadku ochrony danych użytkownik musi wykonywać regularnie kopie zapasowe na zewnętrznych nośnikach, a polisa obejmuje tylko te dane, które zostały utracone w okresie od ostatniego back-upu.

Tylko dla Twoich oczu, czyli ochrona danych

Jeśli decydujemy się zabierać w teren laptop z cennymi/bezcennymi danymi, powinniśmy zadbać o ich ochronę. Hasło do systemowego konta użytkownika to żadne zabezpieczenie. Można się go pozbyć w ciągu kilkunastu sekund ogólnodostępnym oprogramowaniem, a następnie za pomocą kilku kliknięć przejąć uprawnienia do folderów i plików.

Hasło na poziomie BIOSu też zapewnia ochronę jedynie przed totalnymi amatorami.Podstawą jest szyfrowanie danych. Można go dokonać za pomocą odpowiedniego oprogramowania (np. True Crypt, BitLocker). Podstawą powinien być algorytm zgodny ze standardem AES (klucz min. 256-bit). Można też wykorzystać szyfrowanie kaskadowe(np. AES-Blowfish-Serpent).

Niezłym rozwiązaniem jest też samoszyfrujący dysk (Self Encrypting Disk). Producenci oferują też szereg funkcji mających na celu ochronę danych. Przykładowo HP DriveLock Enhanced pozwala na użycie modułu TPM (który jest przypisany do konkretnego komputera i ma unikalny ID) do ochrony pamięci masowej. Wyjęcie dysku czyni go bezużytecznym. Laptop bez niego również.

Oczywiście warto mieć na pokładzie oprócz modułu TPM także czytnik biometryczny. Odcisk palca to znacznie lepszy klucz niż wymyślone hasło, które albo znajduje się w ogólnodostępnych słownikach, albo jest tak trudne do zapamiętania, że niektórzy naklejają je na laptop (np. nasz premier). Nie, dodanie do imienia sympatii roku urodzenia czy zamiana np. „a” na „@” nie czyni hasła znacznie trudniejszym do złamania. Przykładowo odgadnięcie metodą słownikową frazy pr@c269 przy odpowiedniej konfiguracji Johna the Rippera nawet na moim starym Core i7-720QM zajmuje mniej niż 10 sekund.

Podsumowanie

Jak widać sposobów na przeciwdziałanie kradzieży, ochronę danych i maksymalne utrudnienie życia złodziejowi jest wiele. Często jednak użytkownicy indywidualni (w przeciwieństwie do nieco bardziej świadomej klienteli biznesowej) zapominają o podstawowych zasadach bezpieczeństwa i w ogóle nie interesują się technologiami pozwalającymi na ochronę ich niejednokrotnie drogich laptopów i bezcennych danych oraz odzyskanie sprzętu w przypadku kradzieży.

Jako, że w mojej ocenie warto orientować się nieco także w tej materii, przygotowałem ten krótki artykuł. Na zakończenie pragnę dodać, że należy bezwzględnie zachować dowód zakupu laptopa oraz kartę gwarancyjną z numerem seryjnym komputera. Będą one przydatne podczas zgłaszania kradzieży na policji oraz wypłaty ewentualnego odszkodowania w ramach wykupionej polisy.

Brak komentarzy:

Prześlij komentarz